揭秘與分布式拒絕服務(wù) (DDoS) 攻擊有關(guān)的四大誤解

分布式拒絕服務(wù) (DDoS) 攻擊似乎新聞不斷,而且仍在不斷進(jìn)化,并變得日趨復(fù)雜。您可能對(duì)入侵特朗普競(jìng)選網(wǎng)站和在奧運(yùn)會(huì)期間入侵巴西政府網(wǎng)站的大規(guī)模攻擊有所耳聞。但盡管容量耗盡攻擊仍然占主導(dǎo)地位,還其他一些更狡猾的低級(jí) DoS 攻擊也會(huì)破壞您的網(wǎng)站、應(yīng)用和業(yè)務(wù)。如果您認(rèn)為自己已經(jīng)準(zhǔn)備好抵御DDoS 攻擊(或您無需擔(dān)憂此類攻擊),請(qǐng)確保您未受到以下這些廣為流傳的理解誤區(qū)的影響。

?

理解誤區(qū)

我的公司/行業(yè)不會(huì)遭到 DDOS 攻擊。

事實(shí)

所有行業(yè)都面臨著 DDoS 攻擊的威脅,專業(yè)服務(wù)和教育領(lǐng)域正成為新的攻擊對(duì)象。

Verizon 發(fā)布的《2016 年數(shù)據(jù)泄露調(diào)查報(bào)告》顯示,教育機(jī)構(gòu)遭受的攻擊中有 81% 是DDoS 攻擊。1此外,我們也發(fā)現(xiàn)越來越多的政治攻擊,表明 DDoS 正日益被激進(jìn)分子所利用。例如,Anonymous 等組織曾經(jīng)對(duì)企業(yè)發(fā)起 DDoS 攻擊,以此表達(dá)自己的政治觀點(diǎn),其中日本公司由于捕鯨業(yè)問題遭遇的攻擊就是一個(gè)典型的例證。

?

同時(shí)不要忘記我們還面對(duì)著使用大規(guī)模 DDoS 攻擊向那些沒有有效緩解策略的公司勒索贖金的攻擊者。請(qǐng)看這條 2016 年 5 月的SC 雜志報(bào)道的內(nèi)容,其中詳細(xì)描述了一則勒索事件。在該事件中,攻擊者加密了用戶的文件系統(tǒng),并顯示勒索留言,同時(shí)用 UDP 洪水攻擊(一種勒索軟件和 DDoS 攻擊的混合體)入侵用戶的 IP 地址子網(wǎng)。

?

我們可以明確的兩點(diǎn)是,DDoS 攻擊無處不在,而且他們不挑剔對(duì)象。任何組織,無論規(guī)模大小,都面臨著因其網(wǎng)站、應(yīng)用程序和網(wǎng)絡(luò)遭到攻擊而遭遇運(yùn)營(yíng)和財(cái)務(wù)挑戰(zhàn)的危險(xiǎn)。近期的Forrester 數(shù)據(jù)顯示,實(shí)際上,去年每家企業(yè)至少平均遭遇了一次 DDoS 攻擊。3

這些組織來自各行各業(yè),包括大型金融機(jī)構(gòu)、零售企業(yè)、游戲公司、大學(xué)、服務(wù)提供商、科技公司、醫(yī)療組織等等。如果貴公司接入網(wǎng)絡(luò),且使用網(wǎng)站開展運(yùn)營(yíng),那么就會(huì)面臨著被 DDoS 攻擊的風(fēng)險(xiǎn)。

?

1.? ?Verizon《2016 年數(shù)據(jù)泄露調(diào)查報(bào)告》

理解誤區(qū)

我們已經(jīng)具備防護(hù)DDOS 攻擊的措施。

事實(shí)

F5 記錄的最大規(guī)模 DDoS 攻擊之一達(dá)到創(chuàng)紀(jì)錄的超過 450 Gbps 的量級(jí),這會(huì)令任何本地DDoS 防護(hù)方案癱瘓。

此外,當(dāng)今的許多 DDoS 攻擊是多層次攻擊,涉及網(wǎng)絡(luò)、DNS、SSL 和關(guān)鍵 Web 應(yīng)用程序。這些攻擊不僅會(huì)破壞網(wǎng)站和服務(wù),而且還會(huì)分散安全團(tuán)隊(duì)的注意力,消耗資源,并掩飾其它可能更具破壞力的攻擊。通過結(jié)合容量耗盡、低級(jí)攻擊、基于身份驗(yàn)證和應(yīng)用程序級(jí)別的攻擊,攻擊者將尋找和識(shí)別組織中最薄弱的環(huán)節(jié),然后加以利用。

?

如果沒有包括本地和云清洗的混合方法,組織很難緩解復(fù)雜的 DDoS 攻擊。F5 建議采用多層級(jí)方法,用云清洗技術(shù)處理容量耗盡洪水攻擊,用本地解決方案緩解中等規(guī)模、SSL 或以應(yīng)用程序?yàn)槟繕?biāo)的攻擊。

該混合方法支持您使用能夠?yàn)閼?yīng)用程序、協(xié)議和網(wǎng)絡(luò)提供 DDoS 防護(hù)的多層體系結(jié)構(gòu),構(gòu)建一個(gè)更加全面的主動(dòng) DDoS 緩解策略,提供完整的 SSL 解密能力和強(qiáng)大的攻擊分析功能,從而為您提供有關(guān)攻擊的詳細(xì)信息。

?

理解誤區(qū)

所有 DDoS 攻擊都相同

事實(shí)

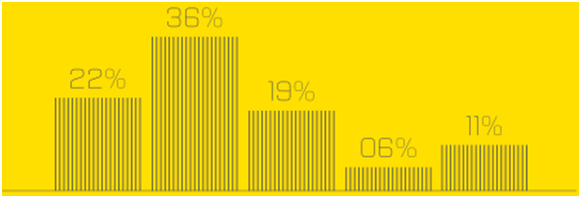

當(dāng)今 81% 的 DDoS 攻擊使用多個(gè)向量,需要復(fù)雜的工具和專業(yè)知識(shí)進(jìn)行應(yīng)對(duì)。2

這不是僅僅靠設(shè)置網(wǎng)絡(luò)防火墻就能高枕無憂的簡(jiǎn)單問題。盡管傳統(tǒng)嵌入式防火墻和 IPS 設(shè)備是保護(hù)網(wǎng)絡(luò)完整性的良好解決方案,但它們無法區(qū)分惡意用戶和合法用戶,會(huì)通過開放的防火墻端口放行DDoS 攻擊。事實(shí)上,F(xiàn)5 安全團(tuán)隊(duì)進(jìn)行的調(diào)查發(fā)現(xiàn),超過40% 的DDoS 攻擊能穿過目前的本地防火墻。

組織可以從全代理解決方案中獲益,此類解決方案能夠?yàn)樗袑犹峁〥DoS 防護(hù)、保護(hù)協(xié)議異常檢測(cè)、加速黑名單部署,并防止DDoS 爆發(fā)、隨機(jī)HTTP 洪水攻擊、繞過緩存和會(huì)破壞應(yīng)用程序行為的其它攻擊。

19%?? 單向量攻擊

81%? ?多向量攻擊

?

此外,最具破壞性的 DDoS 攻擊會(huì)組合利用容量耗盡洪水攻擊和針對(duì)特定應(yīng)用程序的攻擊。第 7 層攻擊以前一直都是專業(yè)攻擊者的專屬領(lǐng)地。但在現(xiàn)在,F(xiàn)5 SOC 每天能夠觀察到數(shù)以百計(jì)的第 7 層攻擊,其中一些速度高達(dá) 8-10Gbs,并且其中許多可供攻擊者輕松執(zhí)行。

?

例如,在 HTTP 洪水攻擊中,攻擊者可以利用僵尸網(wǎng)絡(luò)和使用看似合法的 GET 或 POST 請(qǐng)求獲取站點(diǎn)上的大文件,通過處理密集型程序淹沒服務(wù)器。通常,攻擊者將把您網(wǎng)站上一些最大的文件(大型 PDF 文件或視頻文件等)整合到一個(gè)文件列表中,然后向這些文件發(fā)出請(qǐng)求,通常數(shù)百次,從而破壞您的應(yīng)用程序并使網(wǎng)站癱瘓。如果做得好,一個(gè) HTTP 洪水攻擊可能很難檢測(cè),因?yàn)樗褂脴?biāo)準(zhǔn) URL 請(qǐng)求,如果您沒有成熟的 IP 聲譽(yù)和流量模式分析方案,將很難進(jìn)行應(yīng)對(duì)。

?

第 7 層 DDoS 攻擊的另一個(gè)變化涉及到僵尸網(wǎng)絡(luò)參與者及其指揮控制 (C2) 服務(wù)器之間的通信進(jìn)化,它們可以將攻擊命令中繼到僵尸網(wǎng)絡(luò)主機(jī)。我們觀察到僵尸網(wǎng)絡(luò)中有更多的“點(diǎn)對(duì)點(diǎn)”和多層通信網(wǎng)絡(luò),因?yàn)楣粽咴谂﹄[藏他們的命令通道和掩飾 C2 服務(wù)器的最終位置。

?

最后,簡(jiǎn)單的容量耗盡 DDoS 攻擊有時(shí)用作干擾模式,用于掩飾后臺(tái)發(fā)生的其他攻擊(如向您的機(jī)器注入惡意軟件或竊取知識(shí)產(chǎn)權(quán)或信用卡信息等機(jī)密數(shù)據(jù))。90% 的多向量網(wǎng)絡(luò)攻擊涉及 DDoS 煙幕。2 攻擊者依賴于這樣的事實(shí):你會(huì)加班應(yīng)對(duì) DDoS 攻擊,重新啟動(dòng)服務(wù)并運(yùn)行,他們則忙著竊取賬戶信息。

?

例如,在 2015 年的一次攻擊中,攻擊者將目標(biāo)瞄準(zhǔn)了英國(guó)公司Carphone Warehouse。攻擊者信息轟炸該組織的在線零售網(wǎng)站,當(dāng)安全團(tuán)隊(duì)努力應(yīng)對(duì)該攻擊時(shí),他們可能已經(jīng)竊取了 240 萬名客戶的個(gè)人和銀行信息。這是英國(guó)歷史上規(guī)模最大的數(shù)據(jù)盜竊事件之一,而且是在 DDoS 煙幕的掩護(hù)下實(shí)施的。

?

然而,如果您有強(qiáng)大的 DDoS 防護(hù)解決方案,攻擊者會(huì)知道他們的努力將被輕而易舉地迅速應(yīng)對(duì),把這個(gè)不透明的煙幕轉(zhuǎn)變?yōu)橥该鞑AО濉R坏┧麄冎浪麄儾荒芏阍?DDoS 攻擊背后,他們將最有可能另外尋找更容易攻擊的目標(biāo)。?

2.??F5 Silverline

理解誤區(qū)

DDOS 防護(hù)不值得投資

事實(shí)

去年,近一半的企業(yè)至少遭遇過一次 DDoS 攻擊,平均每小時(shí)損失的成本為 20 萬到 50 萬美元。3

簡(jiǎn)單的攻擊可能只會(huì)花費(fèi)攻擊者 10 美元,但可能對(duì)您的組織造成超過 100 萬美元的損失。曾經(jīng)抵御多次 DDoS 攻擊的組織將會(huì)深刻認(rèn)識(shí)到擁有一套可協(xié)助打擊攻擊者的程序性方法的重要性。

?

雖然可以隨機(jī)選擇一個(gè)組織作為目標(biāo),但攻擊者通常對(duì)他們想攻擊的高級(jí)服務(wù)有一些想法。在遭受攻擊期間,您的網(wǎng)絡(luò)和應(yīng)用程序可能反應(yīng)遲鈍,壓力水平會(huì)很高。這可能會(huì)導(dǎo)致恐慌,導(dǎo)致成本昂貴的決策,包括為了停止攻擊而支付的贖金。此外,如果當(dāng)您首次啟用服務(wù)時(shí)組織已經(jīng)受到攻擊,幾乎每一項(xiàng)容量耗盡防護(hù)服務(wù)的費(fèi)用都將大幅度增加。換而言之,當(dāng)您正遭受攻擊時(shí)是思考 DDoS 應(yīng)對(duì)方案的最差時(shí)機(jī)。

?

我們建議您實(shí)施混合策略,采用云清洗服務(wù)來消除容量耗盡攻擊,避免它們影響到您的網(wǎng)絡(luò),同時(shí)部署本地防御措施來檢測(cè)和應(yīng)對(duì)網(wǎng)絡(luò)與應(yīng)用程序級(jí)別的攻擊。所有這些舉措將能夠幫助貴公司有效應(yīng)對(duì)未來的攻擊。這種互補(bǔ)的混合方法非常經(jīng)濟(jì)高效,可以對(duì)現(xiàn)代 DDoS 攻擊構(gòu)成最大防護(hù)墻。考慮到 DDoS 的綜合成本,包括業(yè)務(wù)損失、知識(shí)產(chǎn)權(quán)損失、監(jiān)管罰款或法律成本以及糾正措施成本等,也許我們可以這樣說,如果不在遭遇攻擊之前實(shí)施強(qiáng)有力的 DDoS 防護(hù)策略,貴公司將無法承受這樣的損失。

?

3.?“理解數(shù)據(jù)泄露的業(yè)務(wù)影響力和成本”,Forrester,2015 年 1 月 12 日,https://www.forrester.com/report/Understand+The+Business+Impact+And+Cost+Of+A+Breach/-/E-RES60563。

?

20 萬到 50 萬美元

去年,近一半的企業(yè)至少遭遇過一次 DDoS 攻擊,平均每小時(shí)損失的成本為 20 萬到 50 萬美元。3

?

最近人人都在談?wù)? DDoS,但要為組織構(gòu)建全面的應(yīng)對(duì)策略,了解這些攻擊的多樣性和復(fù)雜性至關(guān)重要。從需要采用云清洗服務(wù)進(jìn)行應(yīng)對(duì)的大規(guī)模容量耗盡攻擊,到能夠通過本地解決方案有效應(yīng)對(duì)的緩慢低端攻擊,組織需要準(zhǔn)備應(yīng)對(duì)越來越多不同來源的攻擊。在 DDoS 攻擊發(fā)生之前制定防御計(jì)劃是增強(qiáng)安全性、保護(hù)網(wǎng)絡(luò)和業(yè)務(wù)的一個(gè)重要環(huán)節(jié)。